WikiMANNia hat in 331 Tagen seinen 18. Geburtstag.. Geburtstag.

|

IT-Sicherheit

Der Artikel IT-Sicherheit behandelt die Themen Informatik, Internet und damit verknüpfte Sicherheitsfragen unter dem Einfluss von Politik, Wissenschaft, akademischen Umfeld und Feminismus.

Einführung ins Thema

| Zitat: | «Vor fast 30 Jahren (irgendwann vor 1990), habe ich angefangen, mich mit Kryptographie und IT-Sicherheit zu befassen. Nur mal so drei wichtige Daten, die mir in Erinnerung geblieben sind und die mich damals beeinflusst haben:

(die ja alle drei Reaktionen auf davor liegende Vorgänge waren, die Bedrohung also nicht erst 1988 angefangen hat). Und wenn man sich mal anschaut, wovon die so handeln und was darin steht, muss man leider sagen, dass wir heute, 30 Jahre später, kein Stück weitergekommen sind. Effektiv geht's immer noch um die gleichen Probleme. Und da kommen die mit Helmholtz-Zentrum, Cyber-Kriegern, BSI, Bundes-CIO und werfen massig Nebelkerzen. Aber die Realität ist, dass man die IT-Sicherheitsforschung in den 1990er Jahren systematisch erwürgt hat, und die Bundesregierung, der Bundesnachrichtendienst[wp] und die NSA hatten da die Finger drin.» - Hadmut Danisch[1] |

| Nach 30 Jahren hauptberuflicher IT-Sicherheit habe ich die Schnauze auch gestrichen voll davon, weil wir eigentlich nicht vorankommen und die Sicherheitslöcher heute eigentlich immer noch dieselben wie vor 30, 40 Jahren ganz zu Anfang waren, das aber alles zunehmend verblödet, auch durch politischen Druck. IT-Sicherheit ist längst in vielen Bereichen zum Formalismus und Bürokratismus verkommen und wird mit immer dümmeren Leuten zwangsbetankt. Ich habe nicht die geringste Lust, mit irgendwelchen dummen Tussen gleichbezahlt zu werden, für die IT-Sicherheit bedeutet, sich das als Frau "zuzutrauen" und dann dümmlichste Falschaussagen loszulassen, Ratespiele zu veranstalten oder Fortbildungen mit Wachsmalkreiden zu veranstalten. Den Schwachsinn hatte ich gerade, sowas brauche ich nicht nochmal. Ich habe gerade miterlebt, wie ein Betrieb im Allgemeinen und dessen IT-Sicherheit im Besonderen durch political correctness, Frauenverquotung und die Reinigung des Betriebs von alten weißen Männern den Bach runterging, und IT-Sicherheit, Compliance, Datenschutz sich komplett und völlig darin auflösten, ab sofort einfach alles in der Azure-Cloud einzukaufen, damit dann andere dafür verantwortlich sind. Man will immer unbedingt Verantwortung und Wichtigkeit haben, aber wenn man sie dann hat, ist das erste Ansinnen, sie loswerden zu wollen und an irgendwen zu delegieren.

Und wenn ich dann sehe, wie man immer öfter Leute ohne Ahnung, dafür aber "Codes of Conduct"[wp] in die Branche drückt, und dann solche IT-Sicherheitsgroßzusammenbrüche wie gerade vor ein paar Tagen log4shell in log4j entstehen, was eigentlich nicht mal ein Bug, sondern durch pure Dummheit vorsätzlich gebauter und nie bemerkter Supermist war, und zum IT-Sicherheitsgroßschadensereignis wurde, dann verstärkt und verhärtet das meine Ansicht, die sich seit einigen Jahren habe, dass sich das mit der IT-Sicherheit erledigt hat, weil immer mehr Dumme, Inkompetente, Laien, "Entscheider", Förder- und Quotentussi mitrühren, und das alles nur noch ein großer unkontrollierbarer Haufen Mist und Sondermüll ist. Ich habe keine Lust, für den Microsoft-Scheiß, bei dem man dann sowieso ziemlich blind ist und nur sehr wenig machen kann, verantwortlich zu sein. Wenn ich schon so einen Mist lese, wie dass es einerseits um das Bundeskanzleramt geht, dann aber da drin steht

Mein "routinierter Umgang mit den gängigen MS Office-Anwendungen" ist, sie in hoch sicherheitskritischen Umgebungen erst gar nicht zuzulassen. Der ganze Microsoft-Schrott hat da überhaupt nichts verloren. Und dann wundern die sich, wenn die Amis der Kanzlerin das Handy abhören. Da weiß man dann von vornherein, dass die Entscheidungen auch alle woanders getroffen werden, die politisch oder in den oberen Etagen gemacht werden, und man dann der kleine Depp ist, der den eingekauften Mist irgendwie "sicher" machen soll oder dran schuld ist, wenn's schief geht. Ich habe auch keine Lust, mich mit den Charakterkrüppeln des Politbetriebs auseinanderzusetzen. Als Blogger vielleicht schon, draufhauen. Aber nicht als deren Untergebener. Oder ständig auf dem Schleudersitz zu sitzen, weil man irgendwo was sagt, was irgendeiner Ministerin nicht passt, und man dann abgesägt wird. Das Spiel habe ich schon mal mit Ursula von der Leyen (CDU) mitgemacht, wird aber bei SPD und Grünen garantiert nicht besser sein, eher noch schlimmer mit deren Political Correctness-Wahn. | ||

| – Hadmut Danisch[2] |

[Zur "Digitalen Souveränität" beziehungsweise "IT-Sicherheit" schreibt der Tagesspiegel:]

[N-TV greift das Thema auf und titelt]: "Digitale Souveränität in Gefahr? IT-Profis warnen vor Microsoft" Äh... ja. Genau das tun ich und ganz viele andere IT-Profis seit 25 Jahren. Aber es hört niemand auf uns. Es ist in der Politik nicht üblich und im Journalismus sehr selten, auf Leute zu hören, die Ahnung vom Fach haben. Beide, Politik und Journalismus, sind so einem Inkompetenz-Fetisch verfallen. Lieber setzt man Gaukler, Lobbyisten und Clowns in Beraterkommissionen als Leute mit Ahnung. Und jetzt merkt dann doch mal der eine oder andere, dass das irgendwas faul ist.

So'n Quatsch. Europa hatte nie eine Kontrolle über seine IT-Infrastruktur. Der letzte Europäer, der seine IT voll unter Kontrolle hatte, war Konrad Zuse[wp] mit seiner Z3. Und die würde ich nicht als "Infrastruktur" einstufen.

Ja, aber genau das hat man ja unbedingt gewollt und alle Kritiker abgesägt. Ich habe gerade mal nachgeschaut. Unmittelbar, bevor sie mich damals an der Uni durch den BND abgesägt haben, habe ich ein Gutachten für den Bundestag zur Sicherheit in der IT und im Medizinwesen geschrieben. In meiner Version vom 28.1.1998, in der ich das Ding zur ersten Vorlage fertiggestellt hatte, kommt Microsoft 16 Mal vor, mit deutlichen Warnungen vor der Monopolstellung von Microsoft und dem amerikanischen Einfluss auf unsere IT, im Anhang Literaturverweise auf kritische Artikel über das Gebaren von Microsoft. Dann musste das überarbeitet werden, weil Professor Beth das ja als seines ausgeben und wenigstens mal reingucken und was rummeckern wollte, und wir deshalb den Abgabetermin verpasst haben. Dann kam der Bundestag an und meinte, leider, leider hätten wir jetzt die Frist verpasst und müssten die im Auftrag angegebene Vertragsstrafe zahlen bzw. Honorarkürzungen hinnehmen, die nach wenigen Tagen schon so hoch ist, das vom Honorar (von dem ich sowieso nichts gesehen habe, das hat Beth eingesackt) nicht viel übrig bliebe, aber es gäbe da einen Ausweg. Wenn wir nämlich das Gutachten nach den Wünschen des Bundestags änderten, dann träte diese Kürzung nicht ein, weil es dann ja als Änderung im Interesse des Bundestags gälte und nicht mehr unsere Schuld sei. Motto: Du kriegst Geld, wenn Du schreibst, was wir haben wollen. Und zu den "Änderungswünschen" gehörten einige Streichungen, unter anderem die Microsoft-Kritik. Die musste fast ganz raus. In der Abgabeversion vom 20.2.1998 kommt Microsoft nur noch dreimal und nicht als Kritik vor (Microsoft bietet einen Sicherheitspatch gegen Angreifer, Microsoft und Siemens erweitern die Zusammenarbeit, das Gutachten hätte als Microsoft Word 97 abgegeben werden sollen - ich bin aber bei TeX geblieben.) Damit der Leser auch mal eine Vorstellung hat, wie die Gutachten für den Bundestag, die die dann als Beleg hernehmen, zustandekommen. Kritik an Microsoft und den USA war nicht erlaubt. Sechs Wochen vorher gab es einen Vorfall, bei dem jemand heimlich versucht hatte, einen Backup meines Arbeitsplatzrechners zu ziehen (es hieß nachher, es sei um das Gutachten gegangen), und drei Monate später war meine Promotion totgeschlagen worden. In der Dissertation hatte ich beschrieben, wie man sich gegen amerikanische Kryptokontrolle wehren kann. Merkt Ihr was?

Wer's Maul aufmacht, dessen Karriere ist vorbei. (Nur ist es halt ein Unterschied, ob man mit 30 totgeschlagen wird oder mit 50 weich in den Ruhestand versetzt wird, es gibt wahrlich schlimmeres als mit 50 in den Ruhestand zu gehen und ausgesorgt zu haben.) Das Thema war beidesmal das gleiche.

Haben wir am E.I.S.S. schon vor 20 Jahren gesagt. Und wurden dafür erledigt.

Die Sache ist noch wüster. Als ich da in dem Promotionsstreit war, habe ich ja versucht, mich da im außeruniversitären Bereich zu etablieren und RMX gebracht (siehe Anhang in Adele und die Fledermaus[ext]). Da haben sie mich dann auch umgelegt, das Ding nämlich einfach übernommen und Microsoft hat mein Verfahren für sich patentiert (und dabei die Dreistigkeit besessen, mich im Patentantrag noch als Quelle anzugeben). Deshalb war ich aber im Zeitraum von 2002 bis 2004 auf diversen Konferenzen in den USA, hauptsächlich IETF, und dort natürlich in den Fachbereichen für IT-Sicherheit. Und da ist etwas erstaunliches passiert. Dort nämlich waren Firmen wie Google, Microsoft und so weiter, und versuchten (neben den offiziellen Rekrutierungsständen) so unauffällig im persönlichen Gespräch mit ausgesuchten Sicherheitsfachleuten da welche für Spezialaufgaben zu rekrutieren. Sie würden nämlich von US-Geheimdiensten unterwandert, die ihnen in ihre Produkte Backdoors einbauten, von denen sie selbst nichts wissen. Es ist also ein Unterschied, ob einem beispielsweise Microsoft böse will oder ob sie Backdoors drin haben. Die großen US-Firmen wussten damals, dass sie Backdoors drin haben, von denen sie nichts wissen, weil sie Agenten unter den Mitarbeitern haben. Und sie suchten nun unauffällig Leute, deren Aufgabe es war, diese Agenten und Backdoors ausfindig zu machen. Hat für mich leider nicht geklappt, obwohl sie mich auch angesprochen hatten. Über die offiziellen Rekrutierungswege bin ich da nicht reingekommen, weil die Promotion versaut war. Und in diese Spezialaufgaben kam ich nicht, weil sie da nur Amerikaner nehmen wollten und ich als Ausländer da zu auffällig war und mir das Gefühl fehlte, wer sich nach amerikanischem Schema ungewöhnlich verhält. Einige Tagen nach einer solchen Konferenz bekam ich dann (wieder in Deutschland) nachts um drei einen Anruf von Microsoft, wo sie dann doch fragten, ob ich für sie arbeiten wollte, und habe dann spontan eine Art Bewerbungsgespräch mit ihnen geführt, ihnen aber auch klargemacht, dass ich mich mit Windows nur eingeschränkt auskenne und Unix mein Ding sei und die Sache mit dem Promotionsverfahren erläutert, weil sie eben nach Lebenslauf gefragt hatten. Zwar sagten sie, dass sie ja eigentlich genau solche Leute suchten, die faule Dinger und staatliche Manipulationen im Bereich Krypto aufdecken, ich habe dann aber trotzdem nie wieder was von denen gehört. Unix war bei denen damals nicht beliebt, heute sehen sie das anders.

Auch das sagen wir seit 25 Jahren.

Auch das habe ich schon im Zusammenhang mit der Bundestagsanhörung zum Kryptoverbot von 1997 gesagt, dass es für Deutschland nicht nur besser, sondern vor allem auch billiger wäre, die Software selbst zu schreiben als sie in den USA zu kaufen. Das aber wollte man überhaupt nicht hören. Und es zieht sich wie ein roter Faden durch die Sache, dass jeder, der daran rührt, seine Karriere verliert. | ||||||||||||||||

| – Hadmut Danisch[5] |

| Der Feminismus hat den Bereich der IT-Sicherheit erfasst. Als eine der letzten Männerdomänen.

Um ehrlich zu sein, habe ich mich in den letzten zwei, drei Jahren da schon sehr geschüttelt, als ich in der Industrie feststellte, dass Frauenförderpolitik aus der IT-Sicherheit machte. Lustige Ratespiele veranstalteten sie, so knapp über Grundschulniveau. Nicht irgendwie so Krypto der Netzwerksicherheit, starke Authentifikation oder sowas, was wir halt alles so im Werkzeugkasten rumfliegen haben, sondern: Gesellschaftstänze. Alberne Spielchen. Quotenfrauen auf Projektposten, die andere von oben herab abkanzeln und falsche Anweisungen geben, weil sie nicht einmal die Grundlagen, nicht mal ihre Diensthandbücher verstanden haben. Die Frauenförderung in der IT-Sicherheit führt, wie schon vor 20 Jahren an den Universitäten, über eine Infantilisierung, über einen völligen Niveauverlust. Es wird alles zum Sozialakt runtergestuft. Früher verwendete man Verschlüsselung, heute Wachsmalkreiden. Und das mit den Wachsmalkreiden meine ich wörtlich. Ich war - unfreiwillig, jeder musste - bei einer allgemeinen Unternehmensschulung (nicht spezifisch IT-Sicherheit), bei der alle zusammen mit Wachsmalstiften naive Malerei betreiben sollten, damit man die Pappkärtchen nachher zu einem großen Bild zusammensetzen kann. Und andere Spiele mit Anfassen und rumturnen, von denen ich jetzt nicht behaupten könnte, dass ich sowas nie machen würde. Ich habe solche Spiele schon gemacht und kann mich gut dran erinnern - meine Kindergeburtstage, so mit 7 und 8 Jahren, so die Kategorie Topfschlagen und Blinde Kuh. Wenn aber ein Unternehmen jemanden mit 30 Jahren Berufserfahrung in sowas zur Zugehörigkeitsschulung schickt, weil man Frauen fördert und reinquotet, und die sich dann eben aufführen wie die Kindergartenmutti, dann fühle ich mich verarscht. Und ich meine das nicht nur auf der Ebene des sich Veralbert-Fühlens: Ich habe richtig ernsthafte Sicherheits- und Datenschutzprobleme gesehen, die entstanden, weil man partout leitende Stellen mit Frauen besetzte, und dann halt welche ohne Sachkunde nahm, weil man keine mit Sachkunde fand. Wo es überhaupt nicht mehr um IT-Sicherheit oder Datenschutz geht, sondern um "Teilhabe", "Diversität" und entsprechende Quotenbesetzung aller Gehaltsstufen. Eine Schweizer Webseite namens switch (irgendwas mit deren Netzwerk oder dem der Universitäten) hat einen Artikel A woman's dream job: IT security specialist[6], schreibt aber dazu, dass er zunächst auf deutsch erschienen sei, #Security: Traumberuf IT-Security-Expertin.[7] Traumberuf? Sagen wir es so: Ich habe die Schnauze inzwischen gestrichen voll davon. Man kämpft endlos gegen Windmühlen, wird oft nur als der Spielverderber angesehen, der, zu dem man sich in die Schulung setzen muss, oder wie man in derselben Publikationengruppe schrieb: Sicherheit ist ein unerträglich langweiliges Hindernis.[8] Alle schreien sie, dass die Bedrohung immer höher steige, kritische Infrastrukturen und sowas, und gleichzeitig bewegt sich die Firmenmentalität oft in Richtung "Scheiß drauf!". Weil man immer mehr Schwätzer und Windbeutel in den Führungsetagen hat, und weil der Wettbewerb und Zeit- und Kostendruck immer härter wird, und IT-Sicherheit als ungeliebte Pflicht, nicht als Umsatzbringer aufgefasst wird. Ich kann mich noch erinnern, an eines der ersten Papers, mit denen ich mich damals befasst hatte: With Microscope and Tweezers: An Analysis of the Internet Virus of November 1988.. 1988. Das war vor 33 Jahren. Und immer noch haben wir dieselben Probleme, immer noch kommen solche Angriffe wie Pufferüberläufe und so weiter vor. Die Politik legt den - von mir schon so oft beschriebenen - Schweinezyklus hin, in dem sich die Fragestellungen alle 10 Jahre und im Großen nochmal alle 20 Jahre wiederholen. Man kann den Leuten erklären, so viel man will, kapieren werden sie es sowieso nicht, aber irgendwann halten sie die Klappe, wenn sie merken, dass sie da kein politisches oder pekuniäres Kapital draus schlagen können, aber kaum ist die nächste Generation von Politikern da, geht der ganze Schwachsinn von vorne los. Die informieren sich nicht, was schon gelaufen ist. Man bekommt ständig frische Idioten und Schwätzer. Dazu kommt, dass die IT-Sicherheit primär schon lange nichts mehr mit dem Abwehren von Angreifern zu tun hat, sondern zum drögen Sachbearbeiter-Job geworden ist. Man schreibt endlose Dokus, die nie jemand liest außer den Auditoren, muss ständig irgendwelche Frameworks, Normen, Grundschutzhandbuch erfüllen, Audits und Zertifizierungen über sich ergehene lassen und rennt in einer riesigen Bürokratiemaschine im Kreis, in der unzählige Unternehmensberatungen, Behörden, Sesselfurzer, Beamte, Ministerialmonster ihr Auskommen gefunden haben und sich gegenseitig mit unglaublichen Mengen von Papierkram (meist digital) zuwerfen, es aber längst keine Bedeutung in Bezug auf IT-Sicherheit mehr hat. Kann schon sein, dass man dem Auditor für die Zertifizierung mal eine 1000-seitige Doku übergibt, weil die Software für die Dokumentation so viel Blubber erzeugt. Muss ja jede Türklinke erfasst werden, und jeder Zugang dokumentiert. Während die Presse jodelt, dass die Russen und Chinesen alles angreifen, manipulieren, ausspionieren. IT-Sicherheit dient schon lange nicht mehr der Abwehr von Angreifern, sondern fast nur noch dafür, dem Vorstand den Rücken freizuhalten - wenn etwas anbrennt, muss der vorweisen können, dass alle bestehenden Kataloge mit grünen Häkchen abgehakt sind und ihm nichts anzulasten ist. Faktisch steht die IT-Sicherheit auf verlorenem Posten, der nicht mehr zu halten ist. Einmal, weil man kaum noch qualifiziertes IT-Personal bekommt. IT ist heute ein Sammelbecken für Luftikusse, Schwätzer, Tunnelblicker jeder Art, denen es auch um gar nichts anderes mehr geht, als fristgerecht irgendwas abzuliefern - und abzurechnen. Die Sachkunde geht immer weiter runter. Ich habe in den letzten 10 Jahren eine rapide Zunahme der Leute in der IT-Branche bemerkt, denen ich erklären musse, was eine ssh[wp] ist. Ich hatte über Jahre hinweg in den Schulungen eine Verständnis-Falle drin. Ich habe gesagt, dass man sich System A auf System B per ssh einloggt, und aus Sicherheits- und Datenschutzgründen dazwischen im Netz ein System C hängt, das alle Befehle mitprotokolliert, damit man nachvollziehen kann, was man getan hat, weil die Zertifizierung das braucht. Nicht nur die Zahl der Leute, die da (sollten sie ja als Aufmerksamkeitstest, C hatte in dem Fall Kopien der Schlüssel und spielte MITM[wp], was ich als Aha-Effekt eingebaut hatte) protestierten, weil das doch gar nicht gehen könne, ist doch verschlüsselt, nahm rapide ab. Ich habe auch immer öfter erlebt, dass die Leute die Pointe nicht mal mehr begriffen, wenn ich das erklärt habe. Leute, die einen nur noch verständnislos anglotzen und bei denen gar nichts mehr Klick macht, wenn man ihnen sagt, dass das doch so eigentlich nicht gehen kann, dass C die Kommunikation zwischen A und B protokolliert (wenn man noch nicht gesagt hat, dass C Schlüsselkopien hat), weil es doch verschlüsselt ist. Die Leute kapieren nicht mehr, dass "verschlüsselt" bedeutet, dass ein Dritter nicht mitlesen kann. Und dann kapieren die auch andere grundlegende Dinge nicht mehr - von denen man eigentlich erwarten müsste, dass sie sie schon wissen und man sie ihnen nicht erst noch erklären müsste. Gleichzeitig verlieren wir immer mehr die Kontrolle über unsere Software, weil der Stand der Softwaretechnik ist, sich einfach irgendwelche Libraries und Tools von irgendwo aus dem Internet runterzuladen und zusammenzunageln, ohne noch zu wissen, woher sie kommen und wer die geschrieben hat. Die dann noch dazu ihre Dependencies haben und iterativ, rekursiv ihrerseits noch allen möglichen Krempel von irgendwo runterladen. Einen Haufen Mist unbekannter Herkunft nagelt man zusammen, nennt das dann "Softwaretechnik" und wundert sich, wenn es Sicherheitslöcher hat. Und dann soll man da als der IT-Sicherheitsheini sitzen, das alles irgendwie sicher machen und dran schuld sein, wenn's nicht dicht ist. Ich weiß nicht (mehr), was da schon unabhängig von der Achse Mann-Frau noch "Traumberuf" sein soll. Es war sowieso noch nie ein "Traumberuf", aber es war mal ein hoch interessanter, wichtiger und elitärer Beruf, der nur von wenigen überhaupt ausgeübt werden konnte. Heute ist alles Geschwätz, weil man das Gefühl hat, dass es nur noch vier Berufe gibt: Supermarktverkäuferin, Kita-Tante, Krankenschwester und "irgendwas mit IT". Und die wollen nun die IT-Sicherheit noch für Frauen kapern.

Ja. Frauenförderung heißt, einen Fachkräftemangel auszunutzen, indem man die Gelegenheit nutzt, Unqualifizierte unterzubringen.

Jo. Als ob die Telefonzentrale der Feuerwehr erklärt, wie Chirurgie funktioniert.

Von der Politikwissenschaft in ein Beruf gewechselt, in dem man Gehalt bekommt. Hat nur eben nicht viel mit IT-Sicherheit zu tun. Typische Frauenförderkarriere: Ausbildung und berufliche Tätigkeit kommen nicht oder kaum vor, aber hochtrabende Job-Beschreibungen. Nicht "Ich kann, ich habe gelernt", sondern "Ich bin Incident Responderin". (Wenn man schon deutsche Endungen an englische Bezeichnungen wie bei Speakerin hängt, ist das für mich immer ein untrügliches Indiz, dass sowieso nur Geschwätz kommt.) Das ist das, was ich schon oft beschrieben habe: Frauen agieren nicht nach Wissen und Können, sondern nach sozialer Stellung. Die wollen und müssen das nicht können, sondern die Bezeichnung haben. Professorin. Responderin. Und sowas.

Genau das, was ich eingangs beschrieben habe. Eigentlich keine Ahnung, aber Workshops mit Wachsmalkreiden und alberne Ratespiele abhalten.

Auch so eine Frauenkarriere. Immerhin mal ein Informatik-Studium, aber Teamleiterin und nicht technisch. Dann musste ein "Rolle besetzt" werden und Frau wird ernannt. Nicht gelernt, nicht erarbeitet, sondern Stellung in der Rudel-Rangordnung erklommen. Und dann ein paar "Weiterbildungen".

Wenn ich so einen Scheiß schon lese: Awareness-Spezialistin. Auf deutsch: Labertante und Spezialistin für gar nichts. Wachsmalkreiden und sowas.

Ach, so IT-Sicherheit schon mal aus der Entfernung gesehen...

Auch nur Blabla und Soziales.

Beziehungspflege...

Ganzheitlich. Wie ganzheitliche Medizin.

Wenn man das so liest, dann machen die Damen eigentlich gar nichts mit IT-Sicherheit selbst, sondern nur so Soziologenakrobatik rund um das Erleben der IT. Phishing-Mails erkennen. Nicht etwa, wie man Phishing technisch verhindert. Das Drama der immer längeren Passwörter. Pathologischer Befund Was wir hier sehen ist symptomatisch. Es reduziert sich alles nur noch auf Geschwätzpraktiken und so eine Art Erlebensprozess der Digitalisierung. Eigentlich mehr so, wie man aus sozialer Sicht mit unsicheren Systemen umzugehen, anstatt Systeme sicher zu machen. Die Infantilisierung und Zerschwätzung der IT geht Hand in Hand mit der frauenfördernen Fraueneinpumpung, weil sich das gegenseitig bedingt und hochschaukelt. Auf der einen Seite muss das Ding "frauengängig" gemacht werden, und deshalb von der Technik zum Sozial-Event umgebaut werden, in dem sich die Hauptsache darum dreht, mit Menschen zu interagieren. Auf der anderen Seite pumpt man der Quote, Diversität und Gleichstellung wegen jede Menge Frauen - Stichwort: "Quereinsteiger" - ohne adäquate Ausbildung und Berufserfahrung in die IT-Sicherheit, die ihrerseits das dann alles wieder runterziehen und zu Blubberevent machen. Es geht eigentlich nicht mehr darum, irgendetwas sicher zu machen, sondern das Erleben unsicherer System zum sozialen Event zu machen - und Arien darüber zu schreiben, wen sie benachteiligen. Die - öffentliche - IT-Sicherheit ist tot und die Frauenförderung einer ihrer größten Sargnägel. Das war mir spätestens klar, als die Wachsmalstifte und die Ratespiele kamen. | ||||||||||||||||||||||

| – Hadmut Danisch[9] |

Politisierung der IT-Sicherheit

| Ein Puzzlesteinchen, warum ich die Schnauze so gestrichen voll von dem Job und dem Arbeiten in der IT-Sicherheit habe.

Ich habe das ja in den letzten Jahren schon so ausgiebig beschrieben, dass einem selbst in einem brisanten und hochtechnischen Thema wie der IT-Sicherheit, in dem es wirklich darauf ankommt, die Dinge sachlich und kritisch zu betrachten, und dem angrenzenden Thema Compliance[wp], wo es eben auch auf Gesetze und sowas ankommt, immer mehr solcher Political-Correctness-Zombies und Quotenmonstren entgegenkommen, und dass die fachliche Kompetenz und die Beschäftigung mit dem Thema immer mehr durch Wokeness und Political Correctness ersetzt wird. Ich habe gerade einem großen Konzern dabei zugesehen, wie eine ehemals sehr gute IT-Sicherheitsstruktur und -mannschaft mit dem großen Hammer durch Quotenfrauen und Black-Lives-Matter-Aktivisten ersetzt wurde, und dann in Sachen Datenschutz, Compliance, IT-Sicherheit immer weniger lief, immer mehr grobe und schwere Fehler passierten, und das immer mehr auf Ebene von Befehlsempfängern, Ratespielen, Wachsmalkreiden und Auslieferung der internen Kommunikation an amerikanische Cloud-Dienstleister ablief, die IT-Sicherheit rapide zum Sachbearbeiter-, Versorgungs- und Quotenjob degradiert wurde. Nun hatte ich doch gerade was zu dem Vorgang geschrieben, bei dem die Polizei in einer Todesfallermittlung auf Kontaktdaten aus der Luca-App zugegriffen hatte, dabei aber einen anderen Standpunkt als die breite Medienöffentlichkeit eingenommen.[10] Während alle mir bekannten Äußerungen zu dem Thema darauf hinausliefen, dass die Polizei unrechtmäßig auf die Daten zugegriffen hätte, die Polizei also die Bösen seien, war ich zu einem anderen Ergebnis gekommen, nämlich dass nicht die Polizei, sondern eher das Gesundheitsamt gegen geltendes Recht verstoßen hat, weil das anzuwendende Recht sich dem Wortlaut nach nur auf das Gesundheitsamt und nicht die Polizei bezieht, und für Polizei und Staatsanwaltschaft dann erst mal deren allgemeine Ermittlungsbefugnisse gelten. Ich also den Verstoß, wenn überhaupt einer vorliegt, bei dem der gibt sehe, und nicht bei dem, der nimmt. Vor allem aber sehe ich das Hauptproblem darin, dass die Gesetzestexte und Verordnungen einfach Murks sind, und das in meinen Augen daran liegt, dass immer mehr Ungebildete und Bildungsversager in den Parlamenten sitzen und als Gesetzgeber fungieren. Vereinfacht gesagt: Wer so wenig Sprachkenntnisse und Sprachverständnis hat, dass er für das Gendern ist, der ist auch nicht in der Lage, verständliche Gesetzestexte zu formulieren. Man kann nicht einerseits Leute in ein Parlament wählen, die ständig Sprache umbauen und Begriffe umdefinieren oder die Bedeutung von Sprache verschieben, wie es ihnen tagesaktuell gerade passt, und dann erwarten, dass dabei klare und verbindliche Normentexte herauskommen. Ein Leser schickt mir dazu einen Screenshot aus dem mir bis dato nicht bekannten "Kuketz-Forum IT-Sicherheit - Datenschutz - Hacking": [...] Postings landeten im "Papierkorb", weil mein Blog "bekannt kontrovers" sei. Das war bisher eigentlich so, dass "Kontroversen" ein elementarer und unverzichtbarer Grundbaustein der IT-Sicherheit waren. IT-Sicherheit hat schon immer darauf beruht, dass wenn 99 glauben, etwas wäre sicher oder gut, der Hunderste kommt und zeigt, dass es anders ist, anstatt sich der Gruppenmeinung anzuschließen. Weil das in der IT-Sicherheit fast immer so ist, dass Lücken und Fehler immer nur von einer kleinen Minderheit entdeckt werden, weil sie sonst normalerweise nicht gemacht würden, wenn sie zu offensichtlich wären. Der Leser meint, es wäre sinnvoll, sich dazu mal deren Forenregeln anzuschauen, auf deren Abschnitt 2.2 man sich da bezieht.

Man sieht sofort, dass Begründung und Regeln schon nicht zusammenpassen. Da passte wohl einfach die Auffassung politisch nicht, dass nicht die Polizei hier die Böse ist, sondern das Gesundheitsamt, und der Gesetzgeber zu blöd. Interessant ist deshalb auch

So, so. Ein respektvoller Umgang, andere Meinungen zu respektieren. Die Würde jedes Einzelnen zu achten. Aber nur dann, wenn die Meinungen in den linken Mainstream passen. Ob etwas richtig ist, interessiert nicht. "Kontrovers", also schon die bloße Abweichung vom Mainstream, reicht bereits zur Löschung. Drollig deshalb auch die Selbstbeschreibung:

Eine Plattform für Menschen, die sich "kritisch" mit IT-Sicherheit und Datenschutz befassen. Aber sofort gelöscht werden, wenn sie "kontrovers" sind, da Fehler bei Gesundheitsamt oder Gesetzgeber sehen und nicht dem linken Mainstream folgen, die Polizei als Alleinschuldigen anzusehen. In seiner Gesamtheit ist das absurd. Aber genau solche Effekte, die Unterwanderung einer ganzen Branche, eines Aufgabenbereichs durch Political Correctness-Geschwätz und Cancel-Culture, die dann dazu führen, dass man Sicherheits- und Datenschutzprobleme nicht mehr ansprechen kann und darf, weil man gefälligst der verordneten Mainstream-Meinung zu gehorchen hat, sind der Grund, warum mir die Branche, die Tätigkeit nach 30 Jahren inzwischen so zum Hals raushängen, ich da nicht mehr arbeiten will. Ist mir neulich so gegangen. Ich hatte darauf hingewiesen, dass es hochkritisch ist, seine gesamte Unternehmenskommunikation in amerikanische Cloud-Dienste zu verlagern, dazu Kommunikationsdienste auf den Rechnern zwangszuinstallieren, die eine völlige Überwachung ermöglichen, dazu noch das Eindringen auch in die privaten Netzwerke der Mitarbeiter im Home-Office, oder Dienste einzusetzen, die von den deutschen Datenschutzbeauftragten - zu Recht - als unzulässig eingestuft werden. Ergebnis: Wie kannst Du es nur wagen, vom Mainstream abzuweichen. Das macht man heute eben so, das ist so beschlossen. In dem Moment, in dem man als IT-Sicherheitsberater oder -verantwortlicher kein Gehör mehr findet und auf die Erwartungshaltung trifft, das Maul zu halten und sich Kritik zu verkneifen, ist die Sache eigentlich gelaufen. Dann kann man einpacken und gehen. Und genau das beobachte ich seit gewisser Zeit in der IT-Sicherheit. Ursprünglich, damals an der Uni die Sache mit dem BND, in technischer Hinsicht, nämlich Verschlüsselungen. Inzwischen auch sehr stark in Sachen Political Correctness, Wokeness, oder einfach Gehorsam gegenüber der diktierten Meinung[wp]. [...] Die IT-Sicherheit hat fertig. | ||||||

| – Hadmut Danisch[13] |

Rekrutierung für die IT-Sicherheit

Ein Leser verweist auf diese Meldung bei MMNews[ext]: "Deutsche Bank holt ihre russischen IT-Experten nach Deutschland", bezieht sich auf diesen Handelsblatt-Artikel[ext] hinter Paywall, in dem aber zumindest die wesentliche Aussage noch zu lesen ist:

Dazu stellt der Leser eine Frage, oder nein, er übernimmt eine Frage aus diesem Forum[ext]:

Weiß ich nicht, was die Deutsche Bank sich dazu denkt. Allerdings halte ich 1.500 Programmierer auch nicht für zuviel, denn wenn ich mir die Software-Qualität der Deutschen Bank und ihrer Töchter so anschaue, dann brauchen die noch viel mehr als 1.500 Programmierer. Oder mal 50 richtig fähige. [...] Die Russen sind traditionell nicht nur exzellente Mathematiker und Ingenieure, sondern auch in der IT ziemlich gut, sagen wir mal vom Können her, nicht unbedingt immer in der Qualität. Das ist so ähnlich wie in der Luftfahrt. Flugzeuge und Hubschrauber konstruieren, das können sie wirklich gut. Aber die Dinger hinterher zu warten und instand zu halten, und nicht irgendwelchen gefälschten oder unpassenden Mist einzubauen oder in Korruption abzusaufen, das wird dann schwierig. Allerdings geht damit dann eben auch eine Gefährdungslage einher, vor allem dann, wenn man die Leute nicht mehr einzeln und persönlich kennt. Wir haben durchaus eine Bedrohung durch die russische Regierung und den russischen Geheimdienst, und um es mal klar zu sagen: Wir sind im Krieg. Ich hatte - auch schon oft erwähnt - so kurz nach dem Jahr 2000 mal so ein Erlebnis auf einer der amerikanischen Sicherheitskonferenzen, als ich im Zuge meines Krypto-Promotionsstreites (denn ich persönlich übrigens auch unter IT-Sabotage durch Geheimdienste einordne, aber eben BND und CIA/NSA) verdichtet zu Konferenzen in die USA gefahren bin, um da irgendwie Kontakte aufzubauen oder nach Jobs zu suchen. Tatsächlich hatten da Firmen wie Google und Microsoft auf diesen Konferenzen, die in Tagungshotels stattfanden, kleine Räume angemietet und baten da Leute, die ihnen interessant erschienen, zum Bewerbungsgespräch. Ich wurde da auch gebeten, aber in praktisch allen Fällen machte mir da der Promotionsstreit einen Strich durch die Rechnung. In einem Falle war das anders, da hätte mir das sogar zum Vorteil gereichen können, weil sie sagten, was ich damals auch nur über einen direkten mündlichen Kontakt erfahren habe, dass die amerikanischen Firmen unauffällig und am Rande so kleine kryptoerfahrene Widerborsts suchten, weil sie wussten, dass ihnen die amerikanischen Geheimdienste getarnte Agenten in die Firmen eingeschleust hätten, die da (vgl. die Crypto AG und Omnisec in der Schweiz) als Programmierer wohl unbemerkt Hintertüren einbauten, ohne dass die Firmen selbst davon wüssten oder damit einverstanden seien. Sie suchten deshalb Leute, die sowas unauffällig und getarnt aufspüren könnten. Allerdings falle ich da völlig aus dem Raster, weil ich persönlich zwar gepasst hätte, sie aber dafür keine Ausländer nehmen können, man US-Amerikaner sein und außerdem muttersprachlich und kulturell dort voll verankert sein müsse, um die Nuancen und Unregelmäßigkeiten erkennen zu können, und um selbst nicht aufzufallen. Wenn die Amerikaner sowas machen, habe ich wenig Zweifel daran, dass die Russen es auch machen. Warum? Weil ich weiß, dass die Chinesen es machen. Es ist also durchaus kritisch. Aber was sollen sie machen? Wo will man hier in Genderland noch 1.500 Programmierer herbekommen, die wenigstens in der Lage wären, zu ihrem Arbeitsplatz zu finden? Wer wäre da vertrauenswürdiger? Deutschland? Die Frage stellt sich nicht, weil man hier keinen Haufen von 1.500 befähigten Leuten mehr findet. USA? Siehe oben. Indien? Oh, nee, bitte nicht. Das ist mitunter sehr wüst und qualitativ höchstens fiktiv. Das Problem ist deshalb nicht so sehr, dass die Deutsche Bank da 1.500 Russen angestellt hat. Das Problem ist, dass wir keine Alternative dazu haben. Von der Gefahr einer Unterwanderung durch russische Geheimdienste mal abgesehen halte ich es aber für sinnvoll, russische Programmierer abzuwerben. Denn deutlich besser als die reingequotete Genderfront sind sie. | ||||

| – Hadmut Danisch[14] |

Scheingeschäfte mit IT-Sicherheit

Ein Leser schreibt mir zu den Vorgängen im Bundesland Kärnten:

Die Stelle mit den von Microsoft herausgegebenen Backups, die monatlich eingespielt werden, habe ich mir jetzt schon angehört. Und das soll der "IT-Chef" sein. Das ist ein Effekt, den ich schon lange beobachte und beschreibe, in den auch die ganzen Quotenfrauen gehören: Man hat eine große Menge von geisteswissenschaftlich totstudierten Menschen, für die auf dem Arbeitsmarkt keinerlei Bedarf ist, und die zu alt sind, um in ihrem Leben noch irgendwas zu lernen, aber dafür parteinah. Dann sieht man, dass in Informatik ordentlich gezahlt wird und "Fachkräftemangel" herrsche, also denkt man sich, dass man die Leute da einfach reindrückt, weil es doch sowieso keine Befähigung gibt und da alles nur ansozialisierte Gruppentänze sind. Quality is a myth und man ist nur das, wofür andere einen halten. Passt dazu, dass ich mich 2008 ja schon mal mit dem damaligen BSI-Chef auf einer Konferenz vor Publikum angelegt habe, weil der die Auffassung der Bundesregierung verkündete, dass IT-Sicherheit eben sei, wenn eine IT-Sicherheitsbranche melde, dass sie steigende Umsätze habe, ganz egal, was IT-Sicherheit überhaupt ist. Und so wird auch die IT in den Führungspositionen mit unfähigen Leuten vollgepumpt und im Ergebnis dann eben sowas wie Kärnten zerschossen. Und das mit den ISO 9001 und ISO 27001-Zertifikaten ist auch ein ziemlicher Mist. Dieser ganze Zertifizierungskram ist zwar recht hübsch, einen an vieles zu erinnern, woran man vielleicht nicht denken würde. Aber wenn man daraus keine Konsequenzen zieht, wird es eben nicht sicher. Diese Zertifizierungskram heißt vor allem, dass man sich das Problem X angeschaut und was dazu entschieden und geschrieben hat, aber nicht, dass es sicher ist. Man kann da auch reinschreiben, dass man extra einen eingestellt hat, dessen alleinige Aufgabe es ist, die Risiken erkannt zu haben und in Kauf zu nehmen. Die Zertifizierungen erfüllen in der Praxis damit vorrangig einen bestimmten Zweck: Die Geschäftsleitung mit einem Katalog jährlich aufgefrischter grüner Haken zu versorgen, mit dem sie im Katastrophenfall nachweisen können, dass sie es nicht verpennt haben. Das dient nur dazu, dass nicht der Kopf der Geschäftsleitung, sondern der irgendeines Mitarbeiters rollt. Ich hatte mich vor noch gar nicht allzulanger Zeit mit der IT-Sicherheitsabteilung eines Konzernbereichs gefetzt. Ich hatte festgestellt, dass etwas unsicher ist und man das so nicht machen kann. Die IT-Sicherheitsabteilung sagte mir aber, dass sie sich nicht in das operative Geschäft einmischen und nur im Hintergrund dokumentieren. Was das für ein Blödsinn sei, hatte ich gefragt. Wenn man sich nicht ins Operative einmische, würde ja überhaupt nichts sicher. Sie betrachteten es auch nicht als ihre Aufgabe oder auch nur ihre Fähigkeit oder ihr Ziel, etwas sicher zu machen oder Angriffe zu verhindern, antworteten sie mir. Ziel und Zweck ihres riesigen Verwaltungsaufwandes und der Erfassung aller Vorgänge sei es, dann, wenn etwas schief geht, der Geschäftsleitung sofort sagen zu können, wer dran schuld ist. Man macht also nicht Sicherheit im technischen Sinne, nicht in dem Sinne, dass man irgendwas verhindert, sondern in dem Sinne, dass die Konzernleitung in der Sicherheit leben kann, dass sie im Schadensfall einen Schuldigen parat haben, den sie feuern können, und dann selbst nicht dran schuld sind. Und je unfähiger die Leute sind, desto steiler machen sie Karriere, weil die Geschäftsleitung das gar nicht will, dass die IT-Sicherheit machen, sondern nur so tun als ob und viel Papier produzieren. Das ist alles nur noch Witz und Hohn. Ich habe vor 20 Jahren mal als Bewerber ein Bewerbungsgespräch abgebrochen und bin gegangen. Ein Headhunter hatte mich zu einer Firma gefahren, so als Überraschung, ich wusste vorher nicht, zu welcher Firma wir fahren, sollte aber da der Datenschutzbeauftragte werden. In einer Firma, in der das eine ziemlich kritische Sache wäre. Als ich diskutieren wollte, was da wie zu machen wäre, sagte man mir direkt und unverhohlen, dass ich mich rauszuhalten hätte. Ich würde nicht dafür bezahlt, dass ich was tue, sondern dafür, dass ich nichts tue und mich darauf beschränke, ein Türschild mit "Datenschutz" drauf zu haben. Ich würde gut bezahlt, bräuchte nichts zu arbeiten, und es wäre in Ordnung, wenn ich den größten Teil meiner Arbeitszeit auf dem Golfplatz verbrächte. Dafür wäre ich dann der, der rausfliegen muss, wenn was anbrennt. Ich hatte mich auch schon auf solche Stellen als Datenschützer oder IT-Sicherheitsleiter beworben, nur um dann vorne- oder hintenrum herauszufinden, dass die Ausschreibungen nicht echt waren und man gar niemanden einstellen wollte, aber nach außen hin den Anschein erwecken wollte, dass man sich schon darum gekümmert hätte, aber leider, leider - schlimmer Fachkräftemangel - niemanden gefunden habe. Oder auch nur so tun will, als prosperiere man, während man in Wirklichkeit hart sparen muss. Große Teile der IT-Sicherheitsbranche sind heute reiner Schwindel. Ich habe Leute erlebt, die als CISO (Chief Information Security Officer) für einen großen Konzern tätig sind, aber sich nicht vorstellen konnten, wie man im Falle eines malware-kontaminierten PCs überhaupt herausfinden könnte, in welchem Kontinent (weltweit operierendes Unternehmen) der steht, weil er den Unterschied zwischen Switching[wp] und Routing[wp] nicht verstehen konnte und auch nicht verstand, was in einem Switch vor sich geht und wie man abfragt, an welchem Port ein Rechner hängt. IT-Sicherheit ist heute vor allem: Hohn. Und der ganze Zertifizierungskram hat es nur noch schlimmer gemacht, weil man die Zertifizierungen heute braucht, um keinen Ärger zu kriegen. IT-Sicherheit ist heute, der Firmenleitung die Zertifizierungen zu beschaffen. Mit tatsächlicher Sicherheit hat das höchstens noch zufällig was zu tun. | ||

| – Hadmut Danisch[15] |

Zusammenbruch der IT-Sicherheit

| Nächster Hackerangriff. Wohl dem, der noch mit der Hand schreiben kann.

Das ist lustig. Eigentlich könnte ich gerade ein Blog führen, indem ich nur noch abwechselnd über Messer- und Hacker-Angriffe schreibe. SWR Aktuell schreibt, dass Hacker gerade die Verwaltung des Rhein-Pfalz-Kreises in Ludwigshafen lahmgelegt haben.

Jau. Ein Hurra auf die deutsche IT. Vor 20 Jahren hat man die IT-Sicherheitsforschung kaputtgeschlagen. Vor 10 Jahren herrschte die Merkel-dumme Auffassung, dass Sicherheit sei, wenn die Sicherheitsbranche schöne Umsätze hat. Und jetzt fällt der ganze Mist halt zusammen. Geliefert wie bestellt. Ich empfehle in solchen Fällen ja immer eine Frauenquote mit Diversitätsbooster. Weil durch Frauenquote alles besser wird. | ||

| – Hadmut Danisch[17] |

Romantische Vorstellungen zur IT-Sicherheit

| Es ist zum Davonlaufen, auf welchem Niveau sich die Bundesregierung bewegt.

Heise schreibt gerade über die Visionen der Nancy Faeser: Cybersicherheitsagenda: BKA & Co. sollen Angriffsserver runterfahren können

Zu wenig Ahnung. Zu viel Kino geguckt. Irgendwie stellen die sich das so vor wie in den Hollywood-Filmen: Irgendein Nerd[wp] mit Nerdbrille, der keine Frau abbgekommt, aber alle Passworte erraten kann, weil alle Passworte nach dem Geburtsdatum der Ex-Freundin, der verstorbenen Mutter oder dem Mädchennamen des geliebten Meerschweinchens benannt sind, und zwar auch dann erraten, wenn nebendran die Uhr steht und tickt, und man sich eingeloggt haben muss, bevor die Zeit bei 00:00:00 angekommen ist, weiß in schlimmster Bedrohung einen coolen Trick, mit dem er den Server des finsteren Angreifers runterfahren kann, der sich dann ärgert wie Sauron[wp], dem man den Ring zum Dreieck gekloppt hat. Mal abgesehen davon, dass man da erst mal wissen müsste, wo der Server ist, und sich sicher sein müsste, dass es nicht 100.000 gehackte Server sind, die über die Welt verteilt sind, und man mit dem "Runterfahren" nicht auch die Energieversorgung oder die Herz-Lungen-Maschine lahmlegt: Wieso glauben die eigentlich, jeder dahergelaufene Hinz und Kunz könne dem Hacker mal eben den Server "runterfahren", nur weil er sich für wichtig hält? Dazu müsste es erst einmal einen exponierten Angriffspunkt geben. Und so doof sind die in der Regel nicht. Schon gar nicht, wenn es "staatliche Hacker" sind, wie man behauptet. Und wenn man ihn "runterfährt"? Das ist nur bei deutschen Behörden und Universitäten so, dass die dann 6 Monate brauchen, um wieder hochzukommen. In virtuellen Umgebungen lassen sich Server auch in unter einer Sekunde, ganz sicher unter 6 Sekunden, wieder starten. Irgendwie haben die da ganz komische, ganz seltsam romantische Vorstellungen. Wie im Kino. Wie James Bond auf Bundesangestelltentarif. | ||

| – Hadmut Danisch[19] |

IT-Sicherheit mit Föderalismus und Frauenquote

| Einer der Gründe, warum ich keine Lust mehr habe, in der IT-Sicherheit tätig zu sein.

Golem schreibt über einen IT-Sicherheitsvorfall bei der Landeshauptstadt in Potsdam.

Ein Bauingenieur mit Studiengang Wirtschaftsingenieur und Weiterbildung zum zertifizierten SAP-Berater.

65.000 Firewall-Regeln. Viele davon nicht dokumentiert. Eine Schatten-IT aus Geräten und Diensten, die niemand verzeichnet hatte. "Gewachsene Prozesse", die jahrelang niemand hinterfragt hatte. Das ist der Horror. Aber nicht unbekannt. Solche Zustände habe ich während meiner aktiven Zeit, vor allem, als ich noch im Außendienst zu Kunden gegangen bin, um denen Firewalls zu installieren und den Laden aufzuräumen, auch vorgefunden, wenngleich auch nicht ganz in dieser Größenordnung. Ich weiß es nicht mehr genau, irgendwas knapp über 10.000 war mal das Schlimmste, was ich vorgefunden habe. Sowas ist nicht mehr zu kontrollieren. Das ist absoluter Murks. Es gibt auch keine Firewalls, die sowas noch wirklich effizient abarbeiten können. Zwar haben moderne Firewalls auch ASICs, die die Regeln in Hardware bzw. als programmierbare Schaltung abarbeiten, ich glaube, es gibt sogar welche, die FPGAs programmieren. Und man muss die auch nicht unbedingt alle 65.000 abklappern, denn das lässt sich mit guten Algorithmen vorsortieren, womit man von O(n) etwas runter in die Nähe von O(log(n)) kommt, also der Aufwand nicht linear mit der Zahl der Regeln steigt, aber so etwas ist schlicht und einfach Bullshit, das kann man nicht mehr kontrollieren, prüfen, verstehen, reparieren, oder im Notfall anpassen. Im Prinzip beschreibt Golem da, dass die unter Notfall- und Angriffsbedingungen das nachzuholen versuchten, was man vorher jahrelang durch Schlamperei verschlafen hat. Herrlich diese zwei Sätze, ich bringe sie nochmal:

Und das Schlimme daran ist: Wenn man als Sicherheitsexperte warnt und - beizeiten - sagt, dass das so nicht geht, dass man das dringend entrümpeln, dokumentieren, katalogisieren, priorisieren muss, man einen Notfall- und Anlaufplan braucht, dass zu jeder Funktion dokumentiert sein muss, was die normale und was die tolerable Ausfallzeit ist, dann macht man sich sehr unbeliebt. Als Information Security Officer muss man immer eine Balance, einen Kompromiss finden: Rettet man die IT? Oder rettet man den eigenen Kopf? Nie so viel nerven, dass man wirklich Ärger bekommt, aber auch nicht zu wenig. Verlangt man zu viel, fliegt man, weil man zu teuer wird. Verlangt man zu wenig, fliegt man, wenn es schief geht. Deshalb entwickeln viele Firmen eine Vorliebe für "Sicherheitsexperten", die davon gar nicht so viel Ahnung haben und bevorzugt einfach die Klappe und sich raus halten.

Ja, geil. 2023 den Kurier mit dem USB-Stick zur Bank schicken. Eigentlich ist ein Wiederanlaufplan Pflicht, der auch solche Fälle wie einen Totalverlust des Rechenzentrums mit abdeckt. Denkt nur mal an den Brand des Rechenzentrums bei OVH, wo angeblich auch die Backups mancher System mit verbrannten. Was wird wie in welcher Zeit auf welche Weise und wo wieder aufgesetzt? Früher hieß das: Lieferverträge, die Hardware in definierter Zeit liefern können. RZ-Betreiber, die Hardware-Redundanz vorhalten. Heute heißt sowas auch (ergänzend oder alternativ, je nach Anforderungen), dass man in der Lage ist, seine IT - wenigstens notfalls - in der Cloud zu reproduzieren. Automatisierte Kochrezepte, nach welcher Technik auch immer, gibt ja verschiedene, die einem virtuelle Maschinen, Container, Netzwerke aufbauen, und die Funktion bereit stellen. Eine automatische Build-Chain, die die Software, Images und so weiter erzeugt, damit man auch patchen und aktualisieren und dann automatisiert installieren kann. Das ist kein Hexenwerk, das nennt sich Continuous Delivery und ist Stand der Technik. Wenn man auf dem Stand der Technik ist. Und wer einen Produktivbetrieb mit 65.000 Firewall-Regeln betreibt, der macht einfach was falsch. Wobei ich - technisch - noch nicht verstanden habe, warum eigentlich jede Stadt ihre eigene IT betreibt. Denn eigentlich sollte man ja annehmen, dass sich die Aufgaben und Anforderungen gleichen und jede Stadt im Prinzip dieselben Aufgaben hat, wie Einwohnermeldeamt, KFZ-Stelle und so weiter. Ich verstehe nicht - falsch, ich verstehe es schon, soweit es um Geschäfte, Vetternwirtschaft[wp], Parteispiele, Korruption geht, aber technisch eben nicht - warum da so viele selbst lokal vor sich hinfrickeln, statt dass man eine zentrale IT macht, die diese immer selben Funktionen für alle einheitlich anbietet, und das damit gesparte Geld dafür in Qualität und Sicherheit steckt, und dafür sorgt, dass da Leute agieren, die das im Griff haben. Die also jederzeit in der Lage sind, die gesamte IT einer Stadt einfach wegzuschmeißen und innerhalb weniger Minuten frisch zu erzeugen. Stattdessen murkst da jede Stadt mir irgendwelchen Halbfachkräften herum, die sie gerade kriegen können - oder die aus Parteiräson und Frauenquote gewählt werden, und die dann als Leiterin der IT einer Großstadt nichts machen und hinbekommen als überall zu gendern und Frauenquoten durchzusetzen, anstatt die IT am Laufen zu halten. Dann nämlich, wenn nicht mehr jede Stadt selbst frickelt, sondern zentral und übergreifend agiert wird, ist es auch möglich, dass Funktionen wie Einwohnermeldeamt oder KFZ oder was es alles gibt, sauber dokumentiert sind, mit Funktionen, APIs, Software, Wiederherstellung, Backup-Konzept und sonstwas alles, es da ein sauberes, verbindliches, vollständiges Handbuch gibt, in dem alles drin steht, was es zu wissen gibt. Das ganze Konzept dieser föderalen, hierarchisch-fraktalen Korruption, die wir so gerne für Demokratie halten, weil sie dazu dient, dass Geld und Aufträge den Freunden der jeweiligen Partei zugeschustert werden, ist nicht realitätstauglich. Das hat in den 1970er Jahren noch funktioniert, als der Parteikumpel im Rathaus die Wasserhähne und Kloschüsseln installiert und zu hoch abgerechnet hat, aber mit IT funktioniert sowas eben nicht mehr. Und das wird immer schlimmer, je mehr "Fachkräfte", "Quotenfrauen" und "Quereinsteiger" da drin rumrühren, und je politischer die Auswahl des IT-Führungspersonals wird. Frage an die Leser: Kennt Ihr auch nur einen einzigen der vielen Professoren der IT-Sicherheit oder allgemeiner Informatik in Deutschland, der auch nur irgendetwas zur Lösung dieser Probleme beigetragen hätte und über die Forderung hinauskäme, dass in den Rechenzentren eine Frauenquote und Gleichstellungsbeauftragte erforderlich seien? Und dann schwätzen irgendwelche ahnungslosen Politiker und Medienfuzzis immer davon, dass wir ein Digitalland seien und "wieder nach ganz vorn an die Spitze" wollen. Und am besten alles mit - ja, was gerade in Mode ist, vor einiger Zeit musste es noch alles mit "Open Source", dann mit "Cloud" sein, dann natürlich alles mit der Wundersalbe "Blockchain", inzwischen alles mit "KI", nicht zu vergessen "Flugtaxis" - gemacht, weil man das jeweils wichtigste Buzzword in die Kamera sagen muss, damit wird alles gut, als wäre man in den Geisteswissenschaften und würde alles mit Woke heilen. Dabei wäre die wichtigste Maßnahme, alle Idioten und Schwätzer rauszuschmeißen und nur noch Leute mit Sachkunde ranzulassen - wenn wir sie noch hätten. Ich habe das seit Jahren beschrieben, wie man seit 25 Jahren alle Leute mit Ahnung rausekelt und im Zuge des ideologischen Inkompetenzkultes - Quality is a Myth - durch den volkswirtschaftlich nutzlosen Überschuss der Geisteswissenschaften ersetzt. Und jetzt hat man halt das Ergebnis. Und seltsamerweise sagt niemand, dass das das Ergebnis auch der brachialen Ignoranz eines Gerhard Schröder oder einer Angela Merkel ist, die eine große Mitverantwortung dafür tragen, dass unser ganzes System der Berufsausbildung und auch der IT zum Kindergartenpillepalle geworden ist. Wir würden heute sehr viel besser dastehen, wenn wir vor 25 Jahren ordentliche IT gemacht und das in die richtigen Bahnen geleitet hätten. Stattdessen hat man die IT zum allgemeinen Futtertrog für Krethi und Plethi gemacht. Ich bin raus. MEDA. (Macht Euren Dreck Alleine) | ||||||||

| – Hadmut Danisch[21] |

Zersetzung der IT-Struktur

Zersetzung via Software-Entwicklung:

| Sind wir gerade nur knapp am totalen IT-Fuckup vorbei?

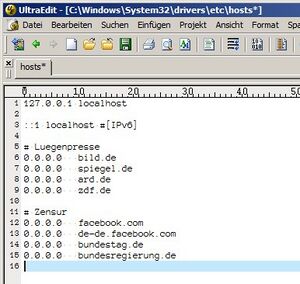

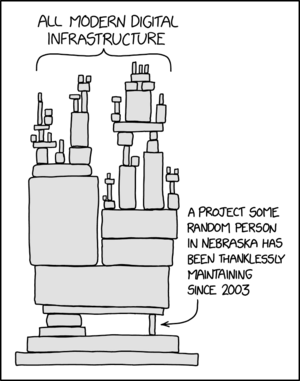

Und wissen wir vielleicht noch nicht einmal, was da noch droht? Das Problem ist, dass am aktuellen Fall vieles noch unklar ist, und dass das, was klar ist, schwer laienverständlich zu erklären ist. Ich fange mal so an: Zu den wichtigsten und sicherheitsrelevantesten Programmen überhaupt im Unix[wp]/Linux[wp]-Bereich gehört der sogenannte ssh-Dämon. ssh (secure shell[wp]) ist das Programm, mit dem man sich auf anderen Rechnern einloggt und dort dann auch Administrator (root) wird, womit man also den gesamten Rechner kontrolliert. Wer in diesem ssh-Dämon (sshd) eine Lücke ausnutzen kann, der kann dann jeden Rechner übernehmen, bei dem er an den ssh-Dämon kommt, je nach Art der Lücke. Und das ist übel, weil große Teile der Server und der ganzen Internetdienste auf Linux laufen und damit den ssh-Dämon verwenden, um den Zugang sicher zu steuern. Und genau das ist nun passiert, ein Angreifer hat es geschafft, da irgendwie eine Sicherheitslücke[wp] reinzuschmuggeln. Angeblich eine ganz böse, mit der man noch vor der Authentifikation Schadcode ausführen kann, man also überhaupt keine Zugangsdaten braucht (etwas anderes wäre es beispielsweise, wenn man Zugangsdaten für einen Benutzer bräuchte, und sich damit als jemand anderes einzuloggen, aber hier war es die Möglichkeit, direkt Schadcode mit Root-Rechten auszuführen, also der Jackpot). Nur dem Zufall und einem aufmerksamen Programmierer namens Andres Freund (ironischerweise bei Microsoft), dem auffiel, dass da was nicht stimmt, ist es zu verdanken, dass der Angriff zu einem Zeitpunkt entdeckt wurde, als die Lücke noch - nach derzeitigem Wissen - nur in den Entwicklungsversionen und noch nicht in den Produktivversionen der Systeme war. Es geht dabei um einen sehr trickreichen Angriff, der nicht direkt am sshd stattfand, sondern über ein Kompressionsprogramm xz, genauer gesagt, dessen Programmbibliothek, in das eine Hintertür eingebaut war, die aber nur aktiviert wurde, wenn es als Teil des sshd lief und dann erlaubte, schon beim Schlüsseltausch, also lange vor der Authentifikation, Schadcode einzuschleusen. Was mir daran schon Stirnrunzeln bereitet: Warum eigentlich verwendet die ssh bzw. deren Dämon eine Schrottbibliothek wie xz? (Wer mal gucken will: Auf einem Linux-System "ldd /usr/sbin/sshd" aufrufen, da taucht liblzma.so auf) Es ist bekannt, dass xz ein ziemlicher Schrott und miserabel entworfen ist.[22] Anscheinend war es nun so, dass hinter liblzma die Firma oder sonst unklare Organisation Tukaani steht. Und bei der nun wieder habe ein Entwickler mit dem Account JiaT75[ext] und dem Namen Jia Tan, den sie nicht einmal kennen, Code-Änderungen eingeschmuggelt. Was man über Jia Tan weiß.[23] Das nun wieder war möglich, weil der Code sehr gut getarnt war. Soweit ich das bisher gelesen habe, war die Backdoor[wp] nicht im Quelltext lesbar, sondern in Testdaten, die man heute eben für automatische Tests beim Compilieren der Software (CI/CD-typisch) verwendet, war wohl eine vorcompilierte Bibliothek versteckt, die man dann eingebunden hat, weshalb die Backdoor nirgends im Quelltext auftauchte. Dazu kamen wohl noch eine Reihe orchestrierter Fake-Accounts für social engineering[wp], die die neue Version lobten oder die Maintainer von Red Hat und Debian beknieten, SuSE wohl auch, Alpine wohl ebenso, nur indirekt Homebrew, dass sie die neue Version doch in ihre Distributionen aufnehmen sollten, weil so toll und gut - und das sogar erfolgreich, die fanden Eingang in die Entwickler- und Testversionen, aber noch nicht in die Produktivversionen (wo sie aber dann gelandet wären). Es gibt inzwischen ganz viele Webseiten dazu (meine jetzt auch), nicht ganz einfach, da noch greifbare Informationen zu finden. Hier und hier etwa, oder hier. Oder auch in deutsch. Oder Heise hier und hier. Und natürlich den CVE. Alle regen sich auf, aber Ursachenforschung habe ich bisher nicht entdeckt, bis auf einen Spott mit Verweis, dass xkcd das schon betrachtet habe: Dazu - mit Verweis auf dieselbe XKCD-Zeichnung - hatte ich aber auch schon viel geschrieben. Nämlich dass wir immer mehr Software schreiben, deren Zusammensetzung wir nicht mehr kennen, weil einfach irgendwelche Bibliotheken eingebunden werden, deren Herkunft und Qualität unbekannt ist, und die ihrerseits immer mehr hinter sich herziehen. Ich habe vor Jahren mal - ich mag Java nicht - für einen Test eine Java-Umgebung aufgesetzt, um ein Programm zu übersetzen - und erste einmal eine halbe Stunde gewartet, bis das Ding alle Dependencies aus dem Internet zusammengesammelt hatte, und mir damit dann die Platte vollgerotzt hat. In der Frühzeit von Rust[wp] wollte ich mal deren Web-Framework Iron ausprobieren, aber das Example lief nicht. Weil irgendwo auf der Welt irgendeine Bibliothek verändert worden sei, man aber selbst nicht wisse, wo in dem Haufen Zeugs, von dem man abhänge, das sei. Und hier haben wir nun den Vorfall, dass einfach irgendjemand, jemand, den keine Sau kennt und überprüft hat, ob es den überhaupt gibt, ohne Historie, mit Phantasienamen einfach auftauchen und eine Backdoor in eine Programmbibliothek drücken kann, mit der er - wenn das nicht rein zufällig jemand entdeckt hätte - 'alle Linux-Server dieser Welt (Windows ausnahmsweise mal nicht, aber besser ist das da auch nicht) kompromittiert hätte. Und das auf eine Weise, gegen die auch ein sorgfältiger Administrator, Firewall, Intrusion Detection nichts geholfen hätten. (Was aber wieder meine Meinung bestätigt, dass man jederzeit in der Lage sein muss, seinen Server zu löschen und automatisiert neu aufsetzen.) Was aber auch belegt, was ich schon vor Jahren prophezeit habe: Dass Linke, Queere, Woke, deren "Code of Conduct"[wp], die IT zerstören. Denn deren zentrales und mit dreckigsten Methoden durchgesetzes Weltbild ist ja, dass man - Quality is a myth - wirklich jeden an jedem Code mitschreiben lassen muss und niemanden ausgrenzen darf. Und jetzt hat man das Ergebnis. Man ist sich noch nicht sicher, wen man dahinter vermuten soll. Der Angriff sei so ausgefuchst und mit social engineering unterlegt, dass das kein Anfänger, Skript-Kiddie oder Einzeltäter sein kann. Man hat etwa die Russen, die Chinesen, Nordkorea in Verdacht. Auf Deutsch: Man weiß nicht, wer dahinter steckt. In einem Punkt liegt man aber wohl richtig: Nämlich, dass es eine Kriegshandlung war, ein Angriff auf die gesamte Infrastruktur. Und schaut man sich an, seit wann es den Account gibt, seit wann das vorbereitet wurde, kann man sich überlegen, mit wem das zu tun haben kann. |

| – Hadmut Danisch[24] |

Artikel

- Softwareentwickler John McAfee: Es gibt keine Privatsphäre mehr, jeder Router ist kompromittiert, RT Deutsch am 23. Juni 2017

- Hadmut Danisch: IT-Sicherheit

- Hadmut Danisch - Ansichten eines Informatikers:

- Die Cyberagentur für Cybersicherheit, 21. September 2020 (Theologen und Philosophen als Cyberkrieger)

- Theologen und Philosophen. Die werden wir auch brauchen. Denn bei der Kompetenz der Bundesregierung hilft eigentlich nur noch das Beten. Und wenn es dann doch schief geht, die Dialektik der Philosophen über Charma und dass es eben auch sein Gutes hätte, wenn alles zusammenfällt, weil danach Marxens Paradies käme. Alles so unfassbar dämlich. Oder vielleicht doch wieder nur ein Futtertrog für parteinahe Leute, die sonst keiner einstellt, weil zu nichts zu gebrauchen?

- Ein Sportwissenschaftler als Cyberkrieger?, 12. August 2020

- Kommando Cyber-Informationsraum: Die Bundesregierung hat sich entschlossen, mein Blog inhaltlich zu unterstützen,..., 12. August 2020 (... indem sie extra Watschenhansel für mich aufstellt: Neue Bundesbehörde - Offizieller Startschuss für Cyberagentur[ext])

- Ausgerechnet Annegret Kramp-Karrenbauer und Horst Seehofer wollen uns digital retten. Man hätte auch Sancho und Pancho[ext] aufstellen können.

- Verlust der Digitalen Souveränität durch Microsoft und die USA, 9. April 2017

- IT-Sicherheits-Voodoo-Land Deutschland, 28. März 2017

- IT-Security im Wandel der Politik, 15. März 2017

- Die Cyber-Armee, 26. April 2016 (Bundeswehr, Ursula von der Leyen, Heiko Maas)

- BSI warnt vor Ransomware, 24. April 2016

- Daten, Das Darknet und Die Deutsche Digitale Demenz, 20. April 2016 (Wikipedia: Darknet)

- Wieder was aus der Krypto-Ecke, 9. April 2016

- Fraueninformatik, 6. April 2016 (Wikipedia: Frauen in der Informatik)

- Ach, plötzlich bin ich Edel-Informatiker, 19. März 2016

- Der Informatiker zwischen hehrem Anspruch und schnöder Realität, 2. März 2016

- Ein Krypto-Infarkt mit 20 Jahren Vorlaufzeit, 9. Juli 2015

- Die Frauengeschichte der Informatik, 25. Mai 2015

- Professur: Informatik für Technophobe, 21. März 2015 (Wikipedia: Technophobie)

- Die Informatik stirbt, 16. Mai 2015

- Spiel mir das Lied vom Tod der Informatik, 9. März 2015

- Kryptographie: Geheimdienst-Krach zwischen BND und Briten, 5. Februar 2015

- Interessantes Informatik-Projekt zur Auswahl von Blog-Artikeln und Leserkommentaren?, 1. Februar 2015

- Kryptoverbot: Lasst mich auf der Nase der Geheimdienste tanzen!, 21. Januar 2015 (Geheimdienst)

- Wie die NSA mit der modernen Kryptographie haderte, 20. November 2014 (Wikipedia: Kryptographie)

- Die NSA, der BND und die Kryptologen, 17. November 2014

- NSA spioniert Krypto-Nutzer aus, 4. Juli 2014 (NSA)

Einzelnachweise

- ↑ Hadmut Danisch: 30 satte Jahre IT-Sicherheitsversagen, Ansichten eines Informatikers am 29. März 2017

- ↑ Hadmut Danisch: Das Bundeskanzleramt und die IT-Sicherheit, Ansichten eines Informatikers am 4. Januar 2022

- ↑ IT in der öffentlichen Verwaltung: Europas fatale Abhängigkeit von Microsoft, Tagesspiegel am 10. April 2017

Alle europäischen Staaten nutzen Software von Microsoft für ihre Verwaltungen - und geraten immer tiefer in die Abhängigkeit des US-Konzerns. Warum das technisch und politisch höchst riskant ist. - ↑ 4,0 4,1 4,2 4,3 4,4 4,5 4,6 Digitale Souveränität in Gefahr? IT-Profis warnen vor Microsoft, n-tv am 9. April 2017

- ↑ Hadmut Danisch: Verlust der Digitalen Souveränität durch Microsoft und die USA, Ansichten eines Informatikers am 9. April 2017

- ↑

A woman's dream job: IT security specialist, Switch am 1. Juli 2021

Anreißer: Women are still heavily underrepresented in cybersecurity. Three female IT security experts discuss their daily work and what they love about their profession. - ↑ 7,00 7,01 7,02 7,03 7,04 7,05 7,06 7,07 7,08 7,09 7,10 7,11 Kolumne von: Switch - #Security: Traumberuf IT-Security-Expertin, Switch am 22. Juni 2021

Anreißer: Frauen sind im Berufsfeld Cybersecurity immer noch stark unterrepräsentiert. In der heutigen Kolumne von Switch berichten drei IT-Security-Expertinnen aus ihrem Arbeitsalltag und erzählen, was sie an ihrem Beruf begeistert. - ↑ Marcel Gamma: Sicherheit ist ein unerträglich langweiliges Hindernis, 10. Dezember 2020

- ↑ Hadmut Danisch: Frauenförderung und der Tod der IT-Sicherheit, Ansichten eines Informatikers am 25. September 2021

- ↑ Hadmut Danisch: Die Polizei und ihr Zugriff auf die Luca-App-Daten, Ansichten eines Informatikers am 9. Januar 2022

- ↑ Forum des Kuketz-Blogs: Regeln FAQ

- ↑ kuketz-blog.de

- ↑ Hadmut Danisch: Die Politisierung der IT-Sicherheit, Ansichten eines Informatikers am 11. Januar 2022

- ↑ Hadmut Danisch: "Russische Hacker haben...", Ansichten eines Informatikers am 7. Juni 2022

- ↑ Hadmut Danisch: "Microsoft bringt jeden Monat Backups heraus, die dann eingespielt werden", Ansichten eines Informatikers am 7. Juni 2022

- ↑ Panja Schollbach: Ludwigshafen: Hackerangriff legt Verwaltung im Rhein-Pfalz-Kreis lahm, SWR Aktuell am 24. Oktober 2022

- ↑ Hadmut Danisch: Sie arbeiten wieder mit Block und Bleistift, Ansichten eines Informatikers am 24. Oktober 2022

- ↑ Cybersicherheitsagenda: BKA & Co. sollen Angriffsserver runterfahren können, Heise/Telepolis am 12. Juli 2022

- ↑ Hadmut Danisch: Bundesregierungshackerromantik: IT-Sicherheit wie im Kino, Ansichten eines Informatikers am 12. Juli 2022

- ↑ 20,0 20,1 20,2 20,3 Martin Wolf: Sicherheit: IT-Krimi in Potsdam, Golem am 14. Juli 2023

- Anreißer: Zweimal in zwei Jahren musste Potsdam den IT-Notstand ausrufen. Wir haben herausgefunden, wieso trotz standhaltender Firewalls die Feuerwehr kommen musste.

- ↑ Hadmut Danisch: Vom Horror in der IT-Sicherheit, Ansichten eines Informatikers am 20. Juli 2023

- ↑ Xz format inadequate for long-term archiving

- ↑ Evan Boehs: Everything I Know About the Xz Backdoor, 29. März 2024

- ↑ Hadmut Danisch: IT-Sicherheitskatastrophe durch Code of Conduct?, Ansichten eines Informatikers am 31. März 2024

Querverweise

Netzverweise

- Hadmut Danisch - Ansichten eines Informatikers:

- Von der Zerstörung der IT-Sicherheitsforschung, 16. Juli 2022

- Ein zentrales - oder das zentrale - Thema dieses Blogs, dieser Webseite ist es seit 20 Jahren, aufzuzeigen, wie man die Universitäten, die Forschung, die Informatik, insbesondere aber die IT-Sicherheitsforschung systematisch sabotiert und lahmgelegt hat. [...]

- Wir hatten in den 1990er-Jahren eine Generation wissenschaftlicher Mitarbeiter, die da weitaus besser war, aber die hat man systematisch kaltgestellt. Heute findet da solches soziol-orientierte Laiengeschwätz statt. Und der Steuerzahler zahlt's. Einmal drin in der Mühle, wird man verbeamtet und hat ausgesorgt bis ins Grab. Kann den Rest seines Lebens mit belanglosem Geschwätz und dessen Akzeptanz auf Gegenseitigkeit verbringen und finanzieren.

- In meiner Jugend und Aduleszenz, noch während des kalten Krieges, gab es für sowas ein geflügeltes Wort, eine ständige Redewendung: Und mit denen sollen wir den Krieg gewinnen, wenn die Russen kommen!?

- Damals war das nur eine Metapher, weil man eigentlich nicht erwartet hat, dass die Russen tatsächlich kommen könnten.

- Heute wollen die Russe kommen, wir sind im IT-Krieg, und wir haben die Universitäten mit solchen Leuten vollgepumpt.

- Der Plan des Bundesnachrichtendienstes, die IT-Sicherheitsforschung zu verhindern, ist aufgegangen. Und nun haben wir den Salat.

- Aktuelles zur IT-Sicherheit, 5. April 2022

- Der Cyber-Krieg und das "IT-Projekt zum Cyber-Lagezentrum".

- Wie kommunziert man "sicher"?, 5. Dezember 2020

- Professionelle IT bei British Airways, 27. Mai 2017

- Computerausfall: British Airways warnt vor Verspätungen weltweit, Spiegel Online am 27. Mai 2017

- Die Fluglinie British Airways hat gravierende Probleme mit ihrem Computersystem. Reisende müssen sich auf Verspätungen einstellen, warnt das Unternehmen - und zwar nicht nur in London.

- Computerausfall: British Airways warnt vor Verspätungen weltweit, Spiegel Online am 27. Mai 2017

- Von der Zerstörung der IT-Sicherheitsforschung, 16. Juli 2022